VMinProxmox: Unterschied zwischen den Versionen

Emploi (Diskussion | Beiträge) |

Emploi (Diskussion | Beiträge) (→Konfigurieren des Freifunk-Servers: Serverconfig) |

||

| Zeile 92: | Zeile 92: | ||

Für die /etc/nvram.conf benötigt man einen fastd Key: | Für die /etc/nvram.conf benötigt man einen fastd Key: | ||

bash /etc/init.d/S53backbone-fastd genkey | bash /etc/init.d/S53backbone-fastd genkey | ||

| − | und eine Knotennummer: | + | und eine Knotennummer. Die Knotennummer wird durch den Registrierungsserver zugewiesen. Zuvor muss man dafür den voreingestellten 64stelligen (Default)registerkey in der nvram ersetzen. Einen Zufallscode (zweimal md5summen aus den IP-Adressen des System und der aktuellen Zeit) gibt es so: |

| + | echo $(ip addr|md5sum)$(date|md5sum) | sed 'sx\(..\)x\1:xg' | sed 's/ -://g' | ||

| + | Diese Hexadezimalzahlenkombination wird in der nvram.conf unter ddmesh_registerkey jenen ersetzen. Anschließend wird das Registrierungscript ausgeführt. | ||

| + | freifunk-register-local-node.sh | ||

| + | Die zurückgegebene Knotennummer ersetzt die ddmesh_node im nvram.conf | ||

| + | Wichtige Punkte: | ||

| + | Erzeugter Registerkey und zurückgegebenen Knotennummer die erzeugten fasd-Keys. | ||

| + | Servername, Local-DNS (oder freie DNSServer), be Bedarf Geokoordinaten, Wichtig: Kontaktinformationen! | ||

| − | Für | + | Die nvram.conf sollte außerhalb des Servers gesichert werden, somit lässt sich schnell der entsprechende Server bei Problemen wieder aufsetzen. |

| + | |||

| + | ==Konfigurieren des des Tunnels== | ||

| + | |||

| + | Für einen Tunnel muss mit der per | ||

bash /etc/openvpn/gen-config.sh PfadZumConfigFile.conf | bash /etc/openvpn/gen-config.sh PfadZumConfigFile.conf | ||

die Konfiguration erstellt werden. | die Konfiguration erstellt werden. | ||

Anschließend müssen im erstellten "openvpn.conf"-File die Pfade für cert, key und crl-verify angepasst werden. | Anschließend müssen im erstellten "openvpn.conf"-File die Pfade für cert, key und crl-verify angepasst werden. | ||

| + | |||

| + | ==Server untereinander verbinden== | ||

| + | Server können untereinander per vtun verbunden werden. | ||

| + | |||

| + | Ein Server arbeitet dabei als Server, dort wird in der nvram.conf folgendes konfiguriert: | ||

| + | backbone_accept_1=r51xxx:t0talg3h3ime5pas5wor7:tcp #r51xxx Akzeptierte Knotennummer mit r davor. | ||

| + | |||

| + | Die Gegenstelle arbeitet als Client, dort wird in der nvram.conf folgendes konfiguriert: | ||

| + | backbone_host_0=HostnameUnterDerDerServerErreichbarIst.wahrheitsgetr.eu:5000:t0talg3h3ime5pas5wor7:tcp | ||

| + | Anschließend: | ||

| + | /etc/init.d/S53backbone restart | ||

Version vom 10. März 2016, 16:39 Uhr

Inhaltsverzeichnis

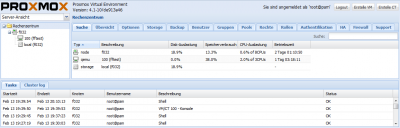

Kurzanleitung für Proxmox 4.1 auf Debian 8, Ubuntu 14.4 LTS amd64 Server als Gastsystem. Zuvor muss das *.iso Image heruntergeladen und auf die Hostmaschine hochgeladen werden.

Proxmox Host konfigurieren

Unter Netzwerk Linux Bridge erstellen: Mit der Konsole die Datei /etc/networks/interfaces-new anpassen:

auto lo iface lo inet looback allow-hotplug eth0 iface eth0 inet manual # address y.y.y.y # netmask 255.255.255.128 # gateway y.y.y.x # broadcast z.z.z.z # network y.y.y.0 # dns-nameservers 8.8.8.8 iface eth0 inet manual auto vmbr0 iface vmbr0 inet static address y.y.y.y # IP Adresse des Hosts netmask 255.255.255.128 gateway y.y.y.x # Gateway des Anbieters der Hostmaschine bridge_ports eth0 bridge_stp yes bridge_fd 5 #Timeout für die Brücke

Speichern und Neustarten.

Virtuelle Maschine erstellen

- Name vergeben

- OS: Linux 4.x auswählen

- CD/DVD: ubuntu 14.04. server-amd64 wählen

- Laufwerk: 10 GB, VIRTIO

- CPU: Cores 2 und Typ:host

- Speicher: Min 512, empfohlen 2 GB (nach der Installation kann der Speicher noch erhöht werden)

- Netzwerk: Bridge mode (vmbr0), VirtIO(paravirtualized)

Anschließend: Unter Hardware, Tastaturlayout: German(de) setzen, dass ist wichtig für die Tastaturerkennung und das Passwort.

Es empfiehlt sich außerdem die Optionen "Beim Booten starten"=Ja zu setzen.

Installation des Gastsystems

Server ohne Zusätze installieren.

Anmelden mit Benutzername und Passwort.

sudo nano /etc/network/interfaces

"iface eth0 inet dhcp" bearbeiten:

iface eth0 inet static address y.y.y.y # IP Adresse der VM netmask 255.255.255.255 pointopoint x.x.x.x # Gateway des Anbieters der Hostmaschine gateway x.x.x.x # Gateway des Anbieters der Hostmaschine dns-nameservers 85.214.20.141 84.200.69.80 84.200.70.40 #DNS Server

- DNS Server 85.214.20.141 von https://digitalcourage.de/support/zensurfreier-dns-server oder 84.200.69.80 und 84.200.70.40 von https://dns.watch/index

Speichern und Neustart mit

sudo reboot now

Netzwerktest:

ping freifunk-dresden.de

Installation des Freifunk-Servers

sudo su #dauerhaft Superuser=Root apt-get update #Paketquellen aktualisieren apt-get install git #git installieren

mkdir /root/freifunk cd /root/freifunk

git clone https://github.com/ddmesh/vserver-base.git

cd vserver-base bash vserver-install.sh

Konfigurieren des Freifunk-Servers

Für die /etc/nvram.conf benötigt man einen fastd Key:

bash /etc/init.d/S53backbone-fastd genkey

und eine Knotennummer. Die Knotennummer wird durch den Registrierungsserver zugewiesen. Zuvor muss man dafür den voreingestellten 64stelligen (Default)registerkey in der nvram ersetzen. Einen Zufallscode (zweimal md5summen aus den IP-Adressen des System und der aktuellen Zeit) gibt es so:

echo $(ip addr|md5sum)$(date|md5sum) | sed 'sx\(..\)x\1:xg' | sed 's/ -://g'

Diese Hexadezimalzahlenkombination wird in der nvram.conf unter ddmesh_registerkey jenen ersetzen. Anschließend wird das Registrierungscript ausgeführt.

freifunk-register-local-node.sh

Die zurückgegebene Knotennummer ersetzt die ddmesh_node im nvram.conf

Wichtige Punkte: Erzeugter Registerkey und zurückgegebenen Knotennummer die erzeugten fasd-Keys. Servername, Local-DNS (oder freie DNSServer), be Bedarf Geokoordinaten, Wichtig: Kontaktinformationen!

Die nvram.conf sollte außerhalb des Servers gesichert werden, somit lässt sich schnell der entsprechende Server bei Problemen wieder aufsetzen.

Konfigurieren des des Tunnels

Für einen Tunnel muss mit der per

bash /etc/openvpn/gen-config.sh PfadZumConfigFile.conf

die Konfiguration erstellt werden.

Anschließend müssen im erstellten "openvpn.conf"-File die Pfade für cert, key und crl-verify angepasst werden.

Server untereinander verbinden

Server können untereinander per vtun verbunden werden.

Ein Server arbeitet dabei als Server, dort wird in der nvram.conf folgendes konfiguriert:

backbone_accept_1=r51xxx:t0talg3h3ime5pas5wor7:tcp #r51xxx Akzeptierte Knotennummer mit r davor.

Die Gegenstelle arbeitet als Client, dort wird in der nvram.conf folgendes konfiguriert:

backbone_host_0=HostnameUnterDerDerServerErreichbarIst.wahrheitsgetr.eu:5000:t0talg3h3ime5pas5wor7:tcp

Anschließend:

/etc/init.d/S53backbone restart